本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

暴露型ランサムウェア攻撃グループ「LockBit」は、2019年頃から出現し、現在活動している中では最も長い歴史を持つ攻撃グループの一つです。4年以上の長期に渡り世界中で大きな被害者を出し続け、今なお活動を継続しているLockBitにとって2024年は一つの転換期となる可能性があります。

本ブログでは、我々Cyber Intelligence Group(以降、CIG)の調査の一環で明らかになったLockBitに起きている変化を解説します。

2024年2月20日未明(日本時間)、法執行機関の共同作戦「Operation Cronos」によってLockBitのサーバーが押収され(図1)、LockBitのリークサイトはダウンしました。しかし、それから一週間も経過していない2月25日頃には新しいリークサイトやミラーサイトが複数登場し、まもなくLockBitは活動を再開しました。

図 1 LockBitリークサイトが法執行機関による押収を示す表示に上書きされた様子

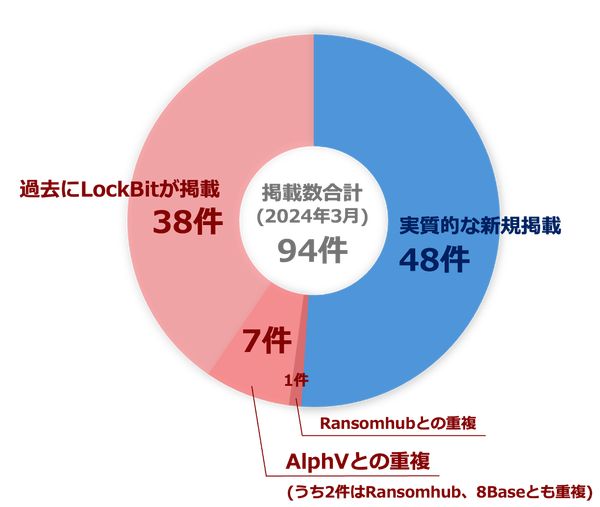

そして2月に101件だった掲載数は、3月も94件に上り、LockBitの勢いは一見すると衰え知らずのように受け止められます。

しかし調査の結果、「Operation Cronos」後の暴露に当たる3月の94件のリークのうち、38件は過去にLockBitが掲載したものであることが判明し、新規となる掲載数は56件でした。

このような状況からLockBitがリークサイト掲載数を誇張し、組織の健全さを装っていると捉える見方もできます。

また、注目すべき別の観点として、新規掲載されたそれら56件の中で7件がAlphV/BlackCat(以下、AlphV)によって既に掲載された被害組織名と重複(7件中2件はRansomhub、8Baseとも重複)、さらに別の1件がRansomhubリークサイトに掲載済みの被害組織名と重複している点が挙げられます。つまり、LockBitによる実質的な新規掲載は48件のみということがいえます。(図2)

図 2 LockBitリークサイト掲載数の内訳(2024年3月)

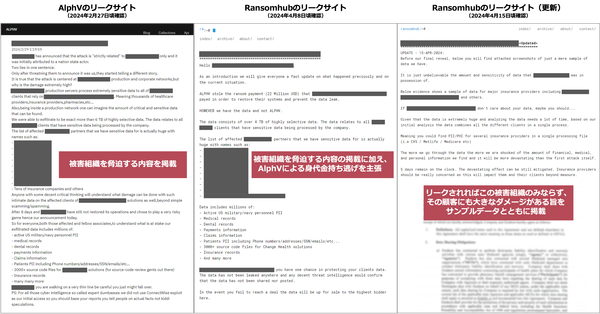

AlphVは2023年12月にLockBitと同じく法執行機関によってリークサイトがダウンさせられたものの、まもなくミラーサイトで活動を継続。その後、2024年3月初旬に突如リークサイトが法執行機関の押収を主張する表示に変わり、その後アクセス不能となりました。(図3)

図 3 AlphVリークサイトに表示された押収表示の比較

この件については法執行機関が関与を否定した上、同期間に、AlphVのアフィリエイトの一員と主張する者が、ある被害組織から受け取った身代金2200万ドルをAlphVに持ち逃げされたと暴露する騒ぎがあり、“出口詐欺”が疑われています。

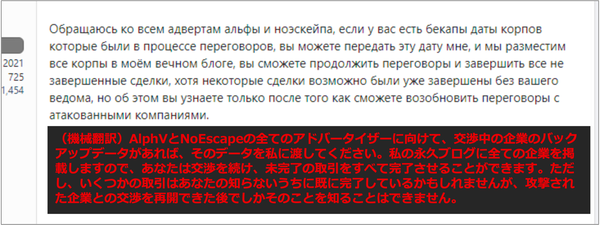

興味深い点として、LockBitはAlphVリークサイトがダウンされた2023年12月頃にハッカーフォーラム上でAlphVやその他攻撃グループのアフィリエイト、開発者を勧誘しており、「データのバックアップがあれば、LockBitリークサイトを通じて恐喝活動を継続できる」と発言しているのを確認しています。(図4)

図 4 ハッカーフォーラム上でLockBitがAlphVやNoEscape関係者を勧誘する様子

こうした背景からLockBitとAlphVの間になんらかの接点が生まれたという見方もできなくはないでしょう。

また4月8日には、前述の被害組織への攻撃声明がRansomhubのリークサイトに再び掲載されたことを確認しました(AlphVリークサイトには2月27日頃掲載済み)。 その声明では「AlphVが身代金を持ち逃げしたが、データは我々が保有しており、被害組織との取引が成立しない場合は最高額で入札した者にデータを売却する」という主旨が述べられていることから、AlphVのアフィリエイトがRansomhubに被害組織情報を持ち込んだと考えられます。(図5)

(補足)4月15日にRansomhubリークサイトが更新され、被害組織に加え、その顧客に対する脅迫とも取れる文章とともに顧客情報を含むサンプルデータが掲載され、さらに17日には、当該データを販売する旨の内容に更新されました。

図 5 AlphVのアフィリエイトと見られる人物がRansomhubリークサイト上で同一組織に二度目の脅迫

一方で視点を変えて見ると、今回の状況は結果的に、「暴露型ランサムウェア攻撃統計CIGマンスリーレポート」の「多重被害に遭った被害組織の傾向と分析」の項で詳しく分析している、”異なる攻撃グループから複数回恐喝される多重被害”にも該当する事例となったことは興味深い点でもあります。

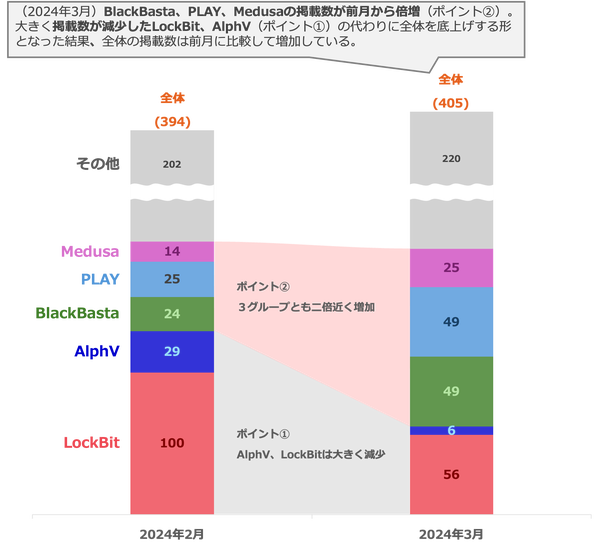

なお、全攻撃グループのリークサイト掲載の総数を俯瞰して見てみると、従来まではLockBitやAlphVがその割合の多くを占め全体数を押し上げる形となっていたため、前述のLockBitやAlphVの動向を鑑みると3月は掲載総数が減少すると思われましたが、実際には先月の394件に比べ405件に増加したという興味深い結果が明らかになりました。

その点についてさらに深掘りしたところ、上記のとおりLockBitによる過去被害の再掲載という印象操作の影響などもある中、内状としては、LockBitやAlphVは想定どおり大きく減少していた一方で(ポイント①)、BlackBasta、PLAY、Medusa、Ransomhubといったグループが先月に比べ掲載数を実際に大きく増やし(ポイント②)全体数を引き上げたという実態が判明しました。(図6)

図 6 リークサイト掲載の推移

諸々のタイミングを考慮すると、LockBitやAlphVの混乱がアフィリエイトの内部移動などにより他グループの活動に影響をもたらしたという見方もでき、そう考えるとLockBitがそうした内部混乱を悟られないよう掲載数を誇張し平静を装っている可能性も推察できるでしょう。

最後に:CIGの公開コンテンツ紹介

・暴露型ランサムウェア攻撃統計CIGマンスリーレポート

毎月の暴露型ランサムウェア攻撃の統計情報をまとめ、被害件数を様々な角度から分析したレポートです。

・ランサムウェア/攻撃グループの変遷と繋がり (Rev.2)

世界で確認されてきた主なランサムウェア攻撃グループについて、「リブランド」を軸とした複合的視点による組織間の繋がりをまとめた情報になります。

・マルウエアの教科書 増補改訂版

CIGを率いる上級マルウェア解析者吉川が執筆。日本語の書籍としては非常に珍しく、マルウェアについて基礎から応用、解析技術まで広く学べる内容となっています。

調査&執筆 / 安田祐一

(企画・フォロー / 吉川孝志)

おすすめ記事