本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

GeoServerの脆弱性(CVE-2024-36401)を狙った攻撃

今月は、GeoServerの脆弱性(CVE-2024-36401)を狙った攻撃が増加しました。GeoServerは、地理情報を共有するためのオープンソースのソフトウェアです。本脆弱性は、今年7月に公開された脆弱性で、悪用された場合はリモートから任意のコードを実行されてしまう恐れがあります。

本脆弱性は、CVSS値(脆弱性の深刻度)が9.8と高く、既にPoC(概念実証コード)が公開されています。当該製品を使用されている場合は、早急に最新のバージョンにアップデートすることをお勧めします。

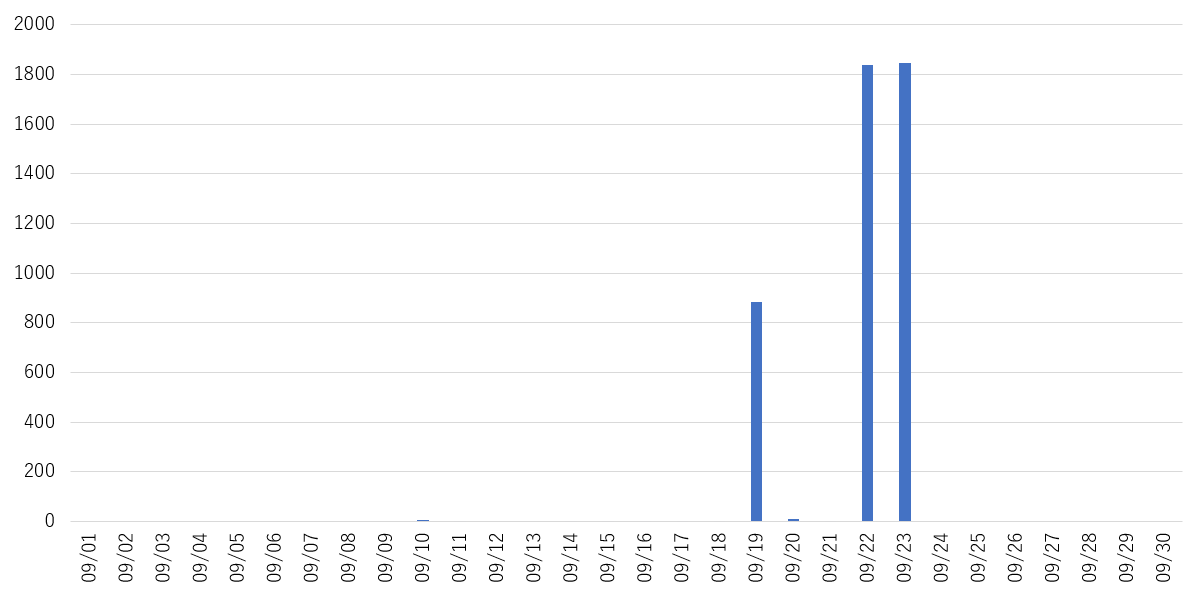

下図は、本脆弱性を狙った攻撃の検知数推移です。弊社SOCでは7/3(水)から断続的に攻撃を検知していましたが、9月に検知数が増加しました。

|

以下は、弊社SOCで検知した攻撃例です。外部から任意のコード実行を試みた通信となっています。

|

POST /geoserver/wfs HTTP/1.1 <wfs:GetPropertyValue service='WFS' version='2.0.0' |

下表は、本脆弱性を狙った攻撃元国です。ブルガリアからの攻撃を多数観測しています。

| # | 2024年9月 | |

| 1 | ブルガリア | 98.9% |

| 2 | 日本 | 0.6% |

| 3 | オランダ | 0.2% |

| 4 | アメリカ | 0.1% |

| 5 | イギリス | 0.1% |

影響対象

- geoserver 2.23.6 未満

- geoserver 2.24.0 以上 2.24.4 未満

- geoserver 2.25.0 以上 2.25.2 未満

- geotools 29.6 未満

- geotools 30.0 以上 30.4 未満

- geotools 31.0 以上 31.2 未満

対策方法

最新のバージョンにアップデートしてください。

参考情報

- CVE-2024-36401 Remote Code Execution (RCE) vulnerability in evaluating property name expressions

https://geoserver.org/vulnerability/2024/09/12/cve-2024-36401.html - CVE-2024-36401

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-36401

https://jvndb.jvn.jp/ja/contents/2024/JVNDB-2024-003939.html

MBSD-SOC

おすすめ記事