本サイトは、快適にご利用いただくためにクッキー(Cookie)を使用しております。

Cookieの使用に同意いただける場合は「同意する」ボタンを押してください。

なお本サイトのCookie使用については、「個人情報保護方針」をご覧ください。

ペネトレーションテストは明確な意図を持った攻撃者がその目的を達成することが可能であるか検証するテストです。

以下のようなケースに対して有効なテストとなります。

- 実際に攻撃を受けた場合の影響を把握したい

- セキュリティ機器の有効性を確認したい

- 脆弱性診断では顕在化しにくい運用上の問題も含めて確認したい

サービス内容

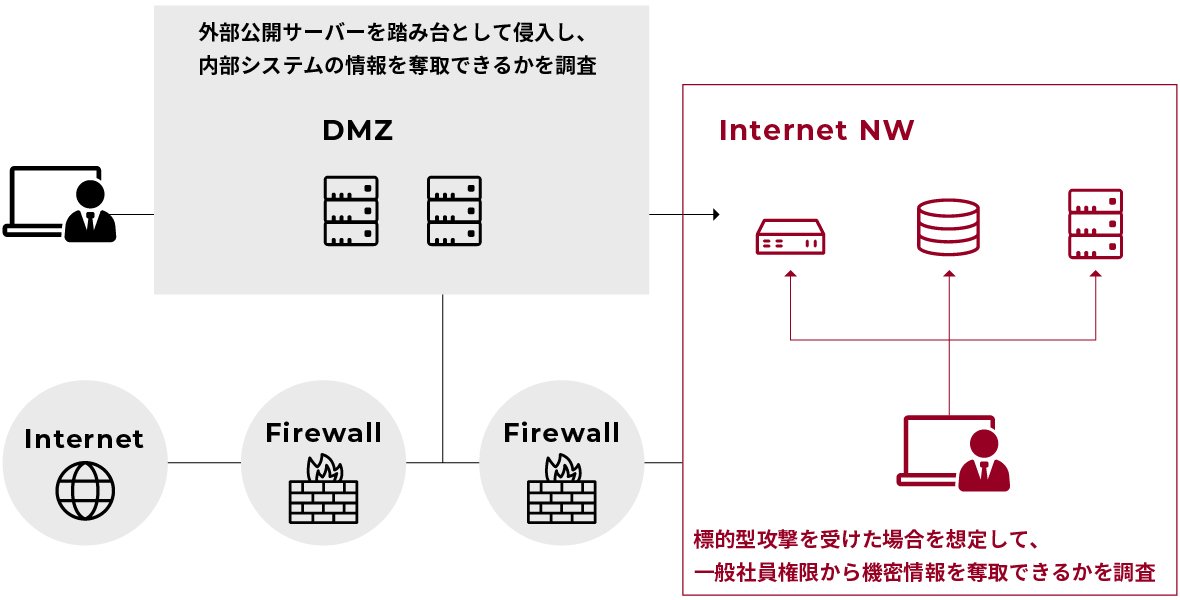

「外部から社内に侵入されてしまうか確認したい」、「標的型攻撃のリスクを確認したい」など、お客様の要望に応じて、攻撃者の目的を想定しゴールやテストの対象範囲(スコープ)を設定します。お客様と調整の上、テスト実施時間帯などの条件(レギュレーション)を基にテスト計画を作成します。

一般公開されているセキュリティの問題(脆弱性)だけではなく、公開情報などを収集/分析し、ゴールを達成するために活用します。このテストによりセキュリティ機器の有効性や問題となるサーバ、設定や運用上の問題を特定することができます。ゴールやスコープを基に攻撃手順を確定し、決定した攻撃手順に基づいてテストを実施します。テスト実施後は、ゴールの達成可否などのテスト結果及びセキュリティ改善策についてご報告します。

ペネトレーションテストの定義

弊社で実施するペネトレーションテストは脆弱性診断士スキルマッププロジェクトで定義されているとおり、明確な意図を持った攻撃者にその目的が達成されてしまうかを検証するためのセキュリティテストを行うものです。脆弱性を悪用して、実際に目標が達成することができるかを評価します。

脆弱性診断との違いとは…

ペネトレーションテストはいわゆる脆弱性診断のようなWebアプリケーション単体やプラットフォーム単体のテストではなく、また網羅的に脆弱性の調査を行うわけではありません。目的や手法も異なります。

| ペネトレーションテスト | 脆弱性診断(Webアプリケーション診断/ネットワーク診断) | |

|---|---|---|

| 目的 | 事前に取り決めた攻撃目標を達成できるか検証します。 | 評価対象において網羅的に脆弱性を洗い出します。 |

| 手法 | 事前に設計した攻撃手順に沿ってテストを実施します。期間内に攻撃目標を達成するために様々な手法を利用し、必要があれば脆弱性を利用して攻撃を行います。 | 脆弱性を洗い出すために、あらかじめ取り決められた定型的な手法で調査します。脆弱性の有無を確認するために必要最低限の通信にとどめ、実際に攻撃して影響を確認するような調査までは行いません。 |

| 調査対象 | その組織が持つすべてのシステム、もしくは指定されたシステム全体が対象になります。 | 指定されたアプリケーション・サーバが対象になります。 |

| 結果報告 | どのような攻撃を行うことで、攻撃目標を達成できたかという報告。テストの過程で判明した脆弱性やセキュリティ上の問題を報告する。 | リスクの高いものから低いものまで発見された脆弱性をすべて報告します。 |

サービスの特徴

数千IPに対するテスト実績と豊富なナレッジ

年間1,000IP以上、累計数千IPに対する多くの案件を通じて得たノウハウを蓄積し、効率良くかつ精密に調査をするスキルを有しています。日々、実用性の高い攻撃コードを収集・実証し、弊社独自ツールに組み込むことで独自の手法にてテストを実施します。

侵入リスクを可視化

セキュリティ機器の有効性やどこまで侵入可能であるか、被害が拡大する可能性があるかを分析します。侵入の可否だけではなく、管理者権限の取得や侵入後に得られた情報を活用し、他の対象への侵入を試行することで、想定される影響や被害範囲が可視化可能です。

脆弱性検証に関する高い技術

公開される攻撃コードには、システムを停止させるものやシステムに変更を加えてしまうものも多く存在します。また、攻撃コードが公開されないようなケースも存在します。弊社ペネトレーションテストでは、実用性の高い攻撃コードを収集・実証し、ツールに依存しないExploitコードの作成を多数の案件を通じて行っています。コードの検証を行うことにより、安全で精度の高いペネトレーションテストをご提供します。

多数の脆弱性発見実績

JPCERT/CCとIPAが共同で運営するJVN(Japan Vulnerability Notes)への脆弱性報告の公表において、新たな脆弱性(0day)を累計200件以上も報告しています。未知の脆弱性を発見する高いスキルを持つセキュリティエンジニアが弊社に多数在籍しています。

サービス提供フロー

1. 事前準備

テストの対象とするゴール・スコープ・攻撃手段を確定するために、必要な情報をやりとりさせていただきます。

2. 計画策定

頂いた情報を元に、ゴール・スコープ・攻撃手段を確定し、テストを実施するスケジュールについて調整させていただきます。

3. 実査

事前に取り決めた攻撃手順に沿って、ペネトレーションテストを実施します。テスト結果について報告書を作成します。

4. 報告

ペネトレーションテストの結果についてご報告します。また、今後のあるべき姿(To-Be)についても提言します。

TLPT(脅威ベース ペネトレーションテスト)で培った脅威分析によって、お客様の組織や業務に対して詳細な脅威を分析し、その結果を基にカスタマイズした攻撃手順を作成し、テストを実施することも可能です。また、ペネトレーションテスト実施時に、防御機構の有効性やお客様の内部におけるインシデント対応フローが適切に機能しているかどうか評価を行うことも可能です。

本サービスに関するお問い合わせはこちら